本文详细介绍了臭名昭著的黑客组织 TeamTNT 利用暴露的 Docker 守护进程部署恶意软件的新活动,他们利用被入侵的服务器和 Docker Hub 散布攻击。他们还利用加密挖掘从受害者的计算能力中赚钱。

Aqua Nautilus 的网络安全研究人员发现了一个由 Adept Libra(又名 TeamTNT)发起的新的黑客攻击活动,他们利用暴露的 Docker 守护进程部署 Sliver 恶意软件、网络蠕虫和加密货币。

TeamTNT 是一个臭名昭著的黑客组织,以对云原生环境发动侵略性和持续性攻击而闻名。该组织以利用 Docker 守护进程和 Kubernetes 集群的漏洞部署恶意软件和劫持资源进行加密货币挖矿而闻名。

在最近的一次活动中,TeamTNT 入侵了一个合法的 Docker Hub 账户(nmlm99)来托管恶意软件,上传了大约 30 个分为两类的镜像:基础设施和影响。基础架构镜像用于传播恶意软件,而影响镜像则侧重于挖掘加密货币或出租计算能力。

攻击流程和 TeamTNT 的签名

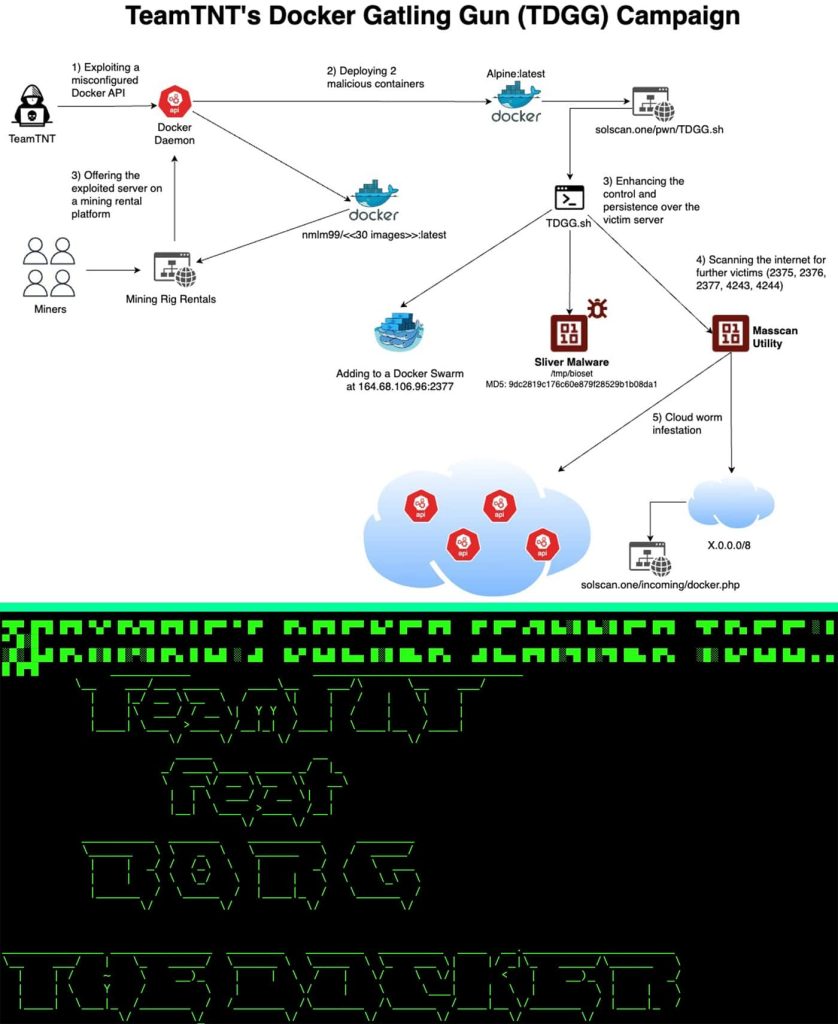

TeamTNT 使用 Docker Gatling Gun 扫描大量 IP 地址(约 1670 万),查找运行在特定端口(2375、2376、4243 和 4244)上的 Docker 守护进程中的漏洞。如果发现漏洞,就会部署一个来自受攻击的 TeamTNT Docker Hub 账户的容器,运行最小化的 Alpine Linux 操作系统,并执行名为 “TDGGinit.sh ”的恶意脚本。该脚本很可能为被入侵系统上的进一步恶意活动埋下伏笔。

“TeamTNT 在本地搜索密钥和凭证,如 SSH、云元数据服务器调用等。一旦获得访问权限,他们就会通过这些账户存储和传播恶意软件。”

为了逃避检测,TeamTNT 使用了 Sliver 恶意软件,这是一种比以前的工具 Tsunami 更先进、更隐蔽的工具。他们还使用 Chimaera 和 Bioset 等耳熟能详的名称来混入合法进程。此外,它们还会窃取凭证并扫描网络以寻找更多目标。

TeamTNT 依靠网络服务器、Docker Hub 和各种通信协议(如 DNS、mTLS 和潜在的代理)进行指挥和控制。最终,他们的目标是劫持资源用于加密货币挖矿或出售被入侵系统的访问权限。

为了挖掘 Monero 等加密货币,TeamTNT 使用了各种挖矿软件,包括 XMRig、T-Rex、CGMiner、BFGMiner 和 SGMiner。他们经常通过针对特定硬件和软件配置来优化挖矿操作。

这一活动显示了 TeamTNT 的适应和发展能力,敦促各组织提高警惕并升级网络安全。该组织技术娴熟,积极主动,不怕冒险。为防范 TeamTNT 风险,组织必须投资于强大的安全实践,包括软件更新和网络基础设施安全。