漏洞

点击蓝字 关注我们

免责声明

本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。

如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。

文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具、思路及技术,我方对于由此引起的法律后果概不负责。

🌟概述

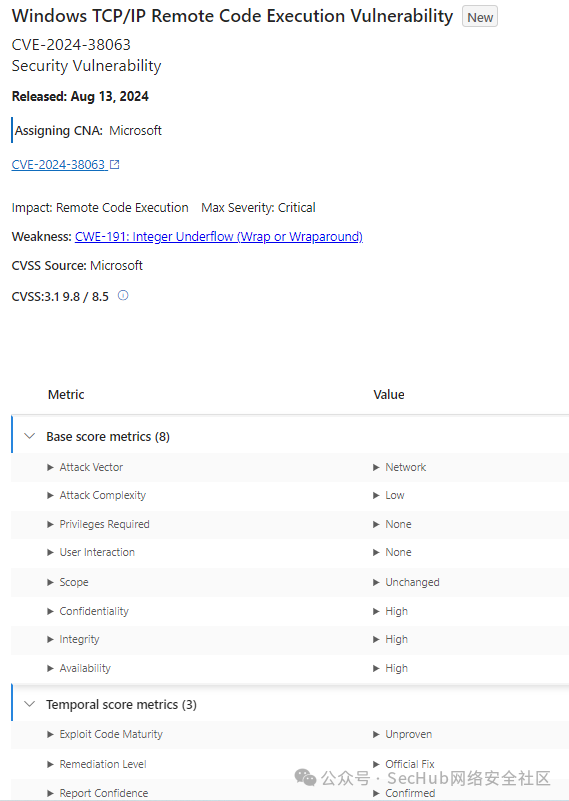

在其最新的 Patch Tuesday 安全更新中,Microsoft 披露了 Windows TCP/IP 堆栈中的一个严重漏洞,该漏洞需要紧急关注。在今年 8 月解决的 88 个漏洞中,CVE-2024-38063 因其严重性和对全球网络的潜在影响而脱颖而出。

漏洞成因

CVE-2024-38063 是一个远程代码执行(RCE) 漏洞,会影响 Windows TCP/IP 堆栈,特别是在处理 IPv6 流量时。

它允许未经身份验证的攻击者通过发送特别构建的 IPv6 数据包在目标系统上执行任意代码。禁用 IPv6 的系统不受此缺陷的影响,但对于那些启用了 IPv6 的系统来说,风险是巨大的。

该漏洞尤其令人担忧,因为它存在于TCP/IP中,TCP/IP是支撑Internet的基本协议套件。TCP/IP 促进了跨各种网络的通信,在此核心组件内的任何中断或利用都可能产生广泛的后果。

受影响版本

未更新最新补丁且开启了IPv6的所有Windows系统

建议措施

Microsoft 已敦促组织优先在所有受影响的服务器上修补此漏洞。鉴于攻击媒介的复杂性低且问题的严重性,延迟补丁可能会使系统面临重大风险。依赖 IPv6 进行网络通信的组织应立即评估其基础设施并应用必要的更新。

对于 IPv6 不是必需的系统,禁用它可以作为一种临时缓解措施,直到补丁完全应用。但是,最佳操作方案仍然是及时部署提供的安全更新。

https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2024-38063欢迎关注SecHub网络安全社区,SecHub网络安全社区目前邀请式注册,邀请码获取见公众号菜单【邀请码】

#

企业简介

赛克艾威 - 网络安全解决方案提供商

北京赛克艾威科技有限公司(简称:赛克艾威),成立于2016年9月,提供全面的安全解决方案和专业的技术服务,帮助客户保护数字资产和网络环境的安全。

安全评估|渗透测试|漏洞扫描|安全巡检

代码审计|钓鱼演练|应急响应|安全运维

重大时刻安保|企业安全培训

联系方式

电话|010-86460828

官网|https://sechub.com.cn

关注我们

公众号:sechub安全

哔哩号:SecHub官方账号